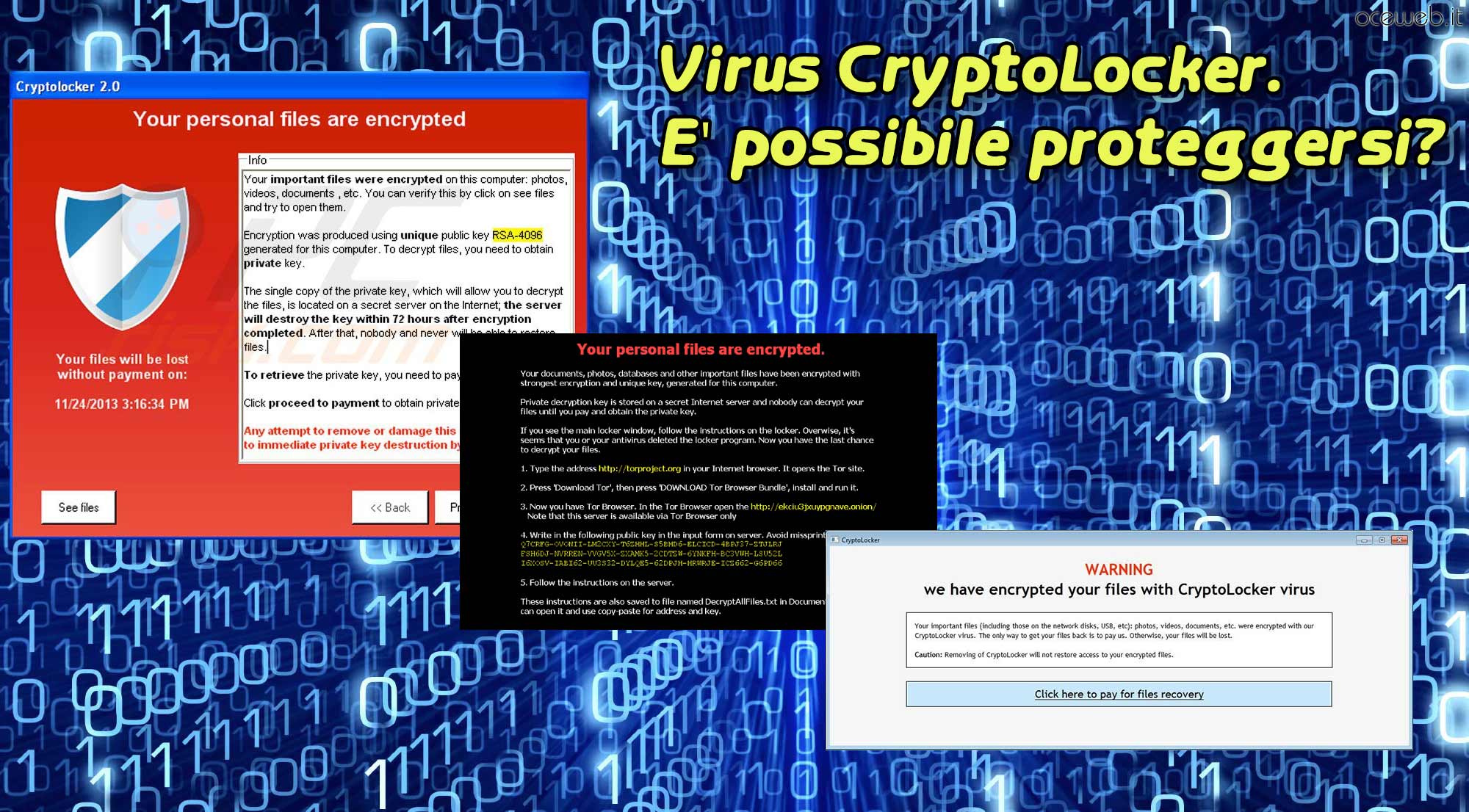

Oggi vi voglio parlare del virus CryptoLocker, il ransomware che sta mettendo in ginocchio i computer di tutto il mondo. Il malware ha fatto la sua prima comparsa nel mese di settembre del 2013 ma solo verso la fine del 2015 ha raggiunto la sua maggior diffusione.

Oggi vi voglio parlare del virus CryptoLocker, il ransomware che sta mettendo in ginocchio i computer di tutto il mondo. Il malware ha fatto la sua prima comparsa nel mese di settembre del 2013 ma solo verso la fine del 2015 ha raggiunto la sua maggior diffusione.

La particolarità di questo virus consiste nel criptare tutti i dati presenti sul computer ed obbligando i malcapitati ad effettuare un pagamento, in BitCoin, per poter decriptare i files. Insomma, una vera e propria truffa.

In passato abbiamo già avuto a che fare con i ransomware, ricordate il virus che bloccava il computer e visualizzava il messaggio della Guardia di Finanza o della Polizia Postale? Ne abbiamo discusso in quest’articolo. All’epoca, però, i dati restavano intatti. Adesso, invece, viene criptato tutto con un algoritmo misto di RSA ed AES.

Col passare del tempo, il virus è maturato e si è evoluto, diventando sempre più potente, aumentando il supporto alle estensioni dei file che vengono criptati e/o modificando il modo in cui viene generata la chiave di crypt. Le prime versioni, infatti, consentivano il recupero dei dati grazie alla memorizzazione della chiave privata di decrypt all’interno del computer infetto. Le ultime versioni, invece, non ci donano più questa possibilità, rendendo il recupero quasi impossibile se non pagando il “riscatto”.

L’ultima versione del virus effettua la criptazione di tutti i file con le seguenti estensioni:

*.odt, *.ods, *.odp, *.odm, *.odc, *.odb, *.doc, *.docx, *.docm, *.wps, *.xls, *.xlsx, *.xlsm, *.xlsb, *.xlk, *.ppt, *.pptx, *.pptm, *.mdb, *.accdb, *.pst, *.dwg, *.dxf, *.dxg, *.wpd, *.rtf, *.wb2, *.mdf, *.dbf, *.psd, *.pdd, *.pdf, *.eps, *.ai, *.indd, *.cdr, *.jpg, *.jpe, *.jpg, *.dng, *.3fr, *.arw, *.srf, *.sr2, *.bay, *.crw, *.cr2, *.dcr, *.kdc, *.erf, *.mef, *.mrw, *.nef, *.nrw, *.orf, *.raf, *.raw, *.rwl, *.rw2, *.r3d, *.ptx, *.pef, *.srw, *.x3f, *.der, *.cer, *.crt, *.pem, *.pfx, *.p12, *.p7b, *.p7c.

Come potete vedere, i tipi di file sono tanti e se per un utente comune la criptazione di questi file può essere un problema, per un azienda che sul proprio computer possiede documenti lavorativi (fatture, certificazioni, database di software gestionali, etc..) il danno può essere ancora più grande!

Al giorno d’oggi viviamo in un mondo basato sul digitale, dove il cartaceo si sta riducendo sempre più. Per questo motivo è importante fare il possibile per proteggersi da queste minacce informatiche.

Premesso che ci si infetta mediante l’apertura di un allegato di posta elettronica e/o di una pagina web con apposito codice JavaScript malevolo, vediamo le operazioni inutili ed utili da effettuare per potersi proteggere dall’infezione di questo virus.

OPERAZIONI INUTILI!

- Diventa inutile mantenere aggiornato l’antivirus in quanto, nel caso di questo virus, esso viene rilevato solo dopo che la macchina è stata già infettata…

- I computer Apple non sono invulnerabili in quanto le ultime versioni del virus infettano anche loro.

- Utilizzare la criptazione nativa di Windows, BitLocker, non aiuta in quanto i file vengono criptati ugualmente se in quel momento abbiamo l’unità decriptata.

OPERAZIONI NECESSARIE!

BLOCCARE I FILE EXE NEGLI ALLEGATI

Essendo una tipologia di virus che si diffonde mendiante e-mail, se utilizzate Office 365, è consigliabile bloccare tutti i messaggi di posta elettronica che includono un eseguibile (file exe) come allegato.

ATTIVARE UN FILTRO WEB

I browser recenti consentono di utilizzare dei filtri web, utilizziamoli per filtrare i server e/o le url malevoli riconosciute. In questo modo ridurremo la possibilità di imbatterci in una pagina web che può infettarci. Un’ottima protezione è data da Fortinet che ad un prezzo contenuto consente di avere quasi la stessa protezione data da Cisco.

PROTEGGERE I DISPOSITIVI CON CLOUD MANAGEMENT

Microsoft ha sviluppato un ottima applicazione per le aziende, si chiama Microsoft Intune ed è una suite per gestire le politiche di sicurezza dei dispositivi connessi ad internet. E’ possibile verificare in tempo reali quale macchina connessa alla rete ha installato un qualche software o in cui è in esecuzione un malware, isolandolo dalla rete ed evitando che l’infezione si propaghi nella rete locale.

UTILIZZARE UTENTI NON AMMINISTRATORI

E’ importante utilizzare solo account utenti senza privilegi di amministratore, limitando così l’installazione di software e l’accesso a directory e/o file di sistema. Potrete effettuare comunque le operazioni necessarie con il comodo comando Esegui come amministratore che Windows possiede nel menu contestuale.

ABILITARE IL RIPRISTINO DI SISTEMA

Dovrebbe, di norma, essere sempre attivo ma alcuni sistemisti lo disattivano per assicurarsi che il cliente ritorni per eventuali problemi software al computer. Il ripristino di configurazione di Windows è molto importante in quanto ci consente di ritornare ad una configurazione perfettamente funzionante in caso di problemi e/o infezioni. Ovviamente se avete i file criptati, questi non saranno decriptati…

BLOCCARE L’ESECUZIONE DI SOFTWARE

Essendo CryptoLocker, e tutte le sue varianti, un software che non ha accesso alla directory Program files e/o Windows, viene installato in AppData, la directory con libero accesso a qualsiasi applicativo. E’ necessario, quindi, bloccare l’esecuzione di eseguibili da questa cartella tramite Criteri di sicurezza locali di Windows.

Attenzione però! Diverse applicazioni risiedono lì, per esempio mIRC o uTorrent. Una volta applicata la regola di bloccare l’esecuzione degli exe, cesseranno di funzionare anche tutti gli altri programmi.

UTILIZZARE APPLOCKER

E’ possibile, inoltre, bloccare qualsiasi eseguibile di cui non conosciamo determinati attributi, tra cui la firma digitale, il distributore o la versione del file. Tuttavia, quest’operazione è molto lunga e in ambito lavorativo può creare diversi casini con le applicazioni…

CONFIGURARE UN SAN

Un SAN (Storage Area Network) può essere utile per centralizzare in un unico posto le immagini di sistema. Il funzionamento è simile alle copie di shadow di Windows, con la differenza che i virus non possono accedere all’unità SAN.

CONFIGURARE UN SISTEMA DI BACKUP

Come ultima cosa, ma non per importanza, è necessario configurare un sistema di backup completo ogni giorno, così da ridurre la perdita di dati al minimo. Esistono centinaia di applicazioni software che effettuano un backup dei dati, sia gratuite che a pagamento. L’importante, ovviamente, è conservare le copie su un disco esterno o su un NAS (Network Attached Storage) che non sia connesso in alcun modo alla macchina come unità di rete!

ATTIVARE LA CRONOLOGIA FILE

I sistemi operativi Microsoft Windows hanno una marcia in più in quanto è presente una funzionalità molto interessante. Si chiama Cronologia File e può essere attivata solo mediante l’ausilio di un disco esterno o secondario (non su una partizione dello stesso disco fisico). La sua particolarità è quella di mantenere una copia di ogni singolo file per ogni modifica che viene effettuata a quello stesso file. In questo modo, se il file viene criptato, potete ripristinare una revisione precedente.

Siamo giunti alla fine di quest’articolo. Come potete vedere, di operazioni da eseguire per essere più protetti ce ne sono tante. Sta a voi decidere se applicarle oppure no. Posso capire che le soluzioni a pagamento possano essere evitate a priori, pertanto vi consiglio di attuare almeno alcuni di questi consigli che sono totalmente gratuiti.

[amazon_link asins=’B01BNPT1EG,B01BIGST2U,B01FU1RJKM,B008HNRD4I’ template=’ProductGrid’ store=’oceweb-21′ marketplace=’IT’ link_id=’3953283d-2fd5-11e7-b5a6-eb234f10616c’]